2024年にTorブラウザを安全に使うための方法:初心者向けガイド

Torブラウザは、ダークWebにアクセスするための最良のツールですが、欠点がないわけではありません。Torだけではあらゆるデータの漏洩を防ぐことはできず、監視に対して脆弱になります。侵害されたTor 出口ノードによって、主にTor ユーザーの身元を追跡することで知られているオペレーターにユーザートラフィックが公開されてしまいます。そのため、身を守るために真のエンドツーエンドのセキュリティが必要でした。

仮想プライベートネットワーク(VPN)のみが、データがTorネットワークを通過するパス全体を完全に暗号化します。この究極のガイドでは、TorとVPN での使用について知っておくべきことをすべて解説します。

30種類以上のVPNを厳密にテストした結果、最もおすすめなのはExpressVPN でした。ExpressVPN の監査済みTrustedServer テクノロジーにより、個人データが保存されないため、匿名性を保てます。また、 30 日間の返金保証があるので、ExpressVPNをTorでノーリスクで試せ、満足できなかったら返金してもらえます。

注意: Torはあらゆる国で合法であるわけではないため、現地の法律を確認してください。 私のチームでは、違法行為への加担を容認していません。

Torブラウザとは?(オニオンルーターとも呼ばれます)

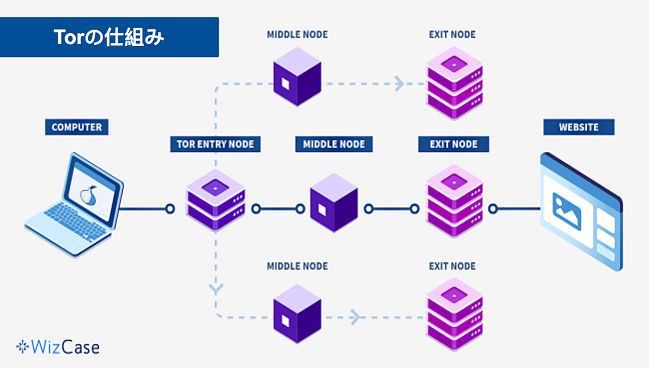

Torは「The Onion Router(オニオンルーター)」の略で、匿名でダークWeb にアクセスするための無料のブラウザです。通常のブラウザと同じように見えますが、世界中にある様々なサーバーを介してトラフィックをルーティングし、トラフィックは、複数の暗号化レイヤーに包まれます(タマネギのように)。

Tor を使用すると、データは入口ノード、中間ノード、出口ノードを通過します。データは完全に暗号化された状態で出発し、ランダムな一連のノードを移動する際に、次のノードへのパスがわかるようにだけ暗号化レイヤーが削除されます。理想的には、どのノードでも、リクエストの内容や作成者を含むリレー全体が表示されないようにする必要があります。これにより、ルート全体でデータの匿名性を保てます。

Tor の主な目的は明確で、インターネットユーザーを追跡、監視、検閲から守ることです。以下の場合、Torを通じてコミュニケーションや情報のプライバシーを容易に守れます:

- インターネットアクティビティを第三者にアクセスされるのを防ぎたい日常的なユーザー

- ソースの匿名性を維持したいジャーナリスト

- 仕事上、身を守る必要がある活動家

- 自らの命や生活を危険にさらすことなく機密情報を共有する必要がある内部告発者

- 情報収集と監視を行う法執行機関

- セキュリティテストを実施するセキュリティエンジニアと IT 専門家

- 無料のWebサイトにアクセスしたい検閲の厳しい国の住民

しかし、Torのデータパスには、入口ノードと出口ノードの2つの脆弱なポイントがあります。入口ノードは実際の IPアドレス、出口ノードは暗号化されていない要求に関与します。これがなければ、現在地や身元情報、アクセスしたWebサイトが公開されることはありませんが、悪意のあるアクターがこうしたノードを乗っ取り、安全にセットアップできなくなることがあります。

身を守るための最も容易な方法は、信頼性のあるVPNを利用して、Torで実際のIPアドレスを偽装することです。30種類以上のVPNをテストした結果、ExpressVPN のセキュリティ機能が実に優れていました。大規模な漏洩テストにおいて40台以上のサーバーに接続しましたが、実際のIPアドレスが公開されることはありませんでした。しかし、これを鵜呑みにする必要はありません。 30 日間の返金保証があるので、実際にExpressVPNをTorで試せ、適していなかったら返金してもらえます。

Torは安全に利用できる?

Torはユーザーの身元情報の匿名性を保つのに役立ちますが、100%安全というわけではありません。To を使用している際は、以下の脆弱性に注意してください(必要な予防措置を講じてください):

- Tor の使用に関する監視。NSAなどの一部の機関は、Torトラフィックに特別な注意を払っていることで知られています。

- 偽のTorサイト。一部のハッカーは、Torサイトのコピーサイトをセットアップしていて、こうした偽サイトの一つからTorバンドルをダウンロードすると、マルウェアに感染したバージョンのブラウザを入手してしまいます。

- 安全でないデバイス トラフィック。Tor は、デバイスからのあらゆるトラフィックではなく、ブラウザとの間で送受信されるトラフィックのみを保護します。iOS では特に注意が必要で、あらゆるブラウザでWebKitを使用する必要があります。これにより、オニオンブラウザ(Tor のAndroid および iOS 向けのネイティブアプリ)の匿名性を確保できなくなります。

- 侵害された出口ノード。暗号化されていないプロトコル(HTTP、SMTP など)で転送される情報はすべて、Tor出口ノードのオペレーターによって表示されます。悪意のある出口ノードのオペレーターの中には、パスワードやその他の個人情報を盗むために、トラフィックやセッションCookieをスパイするものもあります。 出口ノードの侵害の最も一般的な事例は、攻撃者が仮想通貨サイトに向かうトラフィックを検出し、アドレスを独自のものに切り替えたケースで、ユーザーは知らないうちにこうしたハッカーに仮想通貨を送信し、大規模な損失をもたらしました。

- 悪意のある攻撃者は、入口ノードと中間ノードを操作することで知られています。Viceのレポートによると、2017 年以来、コロンビア大学の研究者は81.4% の精度でTorユーザーの身元を追跡することができました。KAX17とも呼ばれる非常に悪質な集団は、合計で約 900 台のサーバーを所有しています。The Record の研究 によると、「Torユーザーが KAX17サーバーの一台を介してTorネットワークに接続する可能性は16%、中間リレーの一つを通過する可能性は35%、出口リレーとして使う確率は最大5%である」といいます。十分なリソースさえあれば、Torトラフィックを傍受することで金儲けをできます。

- ユーザーの監視。 ユーザーは、許可されていないアドオンをインストールしたり、Javascriptを有効にしたままにしたり、トレントしたりして、Tor ブラウザを悪用することがあります。さらに悪いことに、一部のユーザーはTorを使用して、実際のIDに関連付けられたアカウントにアクセスしたり、Webサイトやフォーラムに個人情報を投稿したりします。

しかし、Torが万能ではないことを理解していない人が多いため、最大の脅威はユーザー自身です。幸い、ExpressVPNなどの優れたVPNで、Torの使用をインターネットサービスプロバイダーから隠せ、TorのエントリノードからIPアドレスを隠せます。

TorとVPNのどちらが優れている?

Tor は匿名性に保つようにデザインされていて、VPNはユーザー情報の公開を防ぎます。簡単に言えば、身元を誰にも知られたくない場合はTor を使用してください。オンラインアクティビティを誰にも知られたくない場合は優れたVPNを利用してください。それでは、その詳細についてみていきましょう。

Torは、機能する無料のダウンロード可能なソフトウェアで、一般的なブラウザのように見えます。VPNの代わりにTorを使用する理由はいくつかあります:

- ダークWebサイト(.onion サイトとも呼ばれます)へのアクセスが必要である

- 100%自由なセットアップを好み、Torのインストール、構成、安全性のベストプラクティスに関連する調査について知識がある、または喜んで調査を行う

- 実際の身元情報に関連付けられたアカウントやプラットフォームにアクセスする予定がない

- 読み込みに時間がかかっても構わない

- ダークWebで横行しているマルウェア、フィッシング、詐欺行為を検出して回避するために必要なツールと知識がある

- トレント中にTorを使用する予定がない

- Torの使用に伴うリスクを理解して受け入れ、問題が発生した場合に全責任を負う意思がある

VPNは、グローバルサーバー ネットワークを介してトラフィックをルーティングすることで身元を隠す独立したソフトウェアです。Torの代わりにVPNを利用する理由はいくつかあります:

- 実際のIDに関連付けられているWebサイトやアプリにアクセスしたいが、セキュリティで保護されていないWiFiホットスポットからでも、プライバシーを守りながら安全にアクセスしたい

- あらゆるデバイスで利用できる、直感的に操作可能でインストールが簡単なアプリが必要である

- ダークWebサイトにアクセスする必要がない

- 信頼性を重視していて、評判が良く、監査を受けており、法執行機関が関与した場合でもユーザーのプライバシーを保護してきた明確な実績があれば、別の企業にプライバシー保護を任せる

- 問題が発生した場合に、確実に企業が解決をサポートしてくれる必要がある

- クリアなWebサイトにスムーズにアクセスできる必要がある

- 速度が遅いためにユーザーエクスペリエンスが低下することを好まない。この記事にあるVPNの中で最速なのはExpressVPNで、中断されずにインターネットを閲覧したり、4K で動画をストリーミングしたりできます。

- マルウェア、ハッカー、トラッカーにさらされることなく安全にトレントできるツールを探している

事実上、特に仮想通貨で決済可能なVPNを選んだ場合、VPNの利用中に匿名性を保つこともできます。無料VPNを利用したくなるかもしれませんが、特に匿名性の確保を重視しているなら、おすすめしません。無料VPNの多くは、Torで個人データを保護するための機能を備えていません。

特定の用途にTorが必要な場合でも、VPNを利用することで、侵害されたノードやその他のTorの使用に伴うリスクを防げます。TorでVPNを利用するための方法は2つあります。

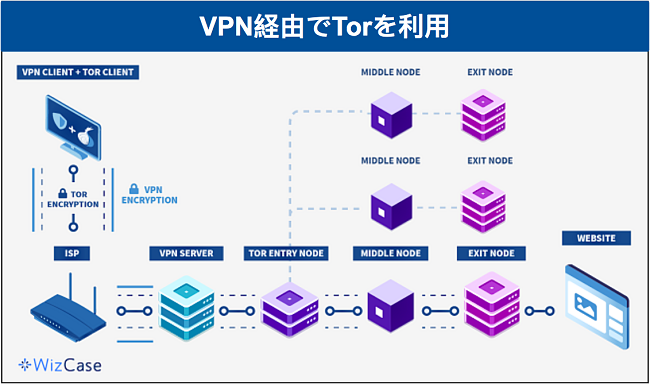

Tor Over VPN

最も安全な方法は、VPNに接続してからTorを起動することです。Tor over VPN では、トラフィック全体に暗号化レイヤーを追加し、Torの入り口ノードが実際のIPアドレスを認識するのを防ぎます。これにより、侵害された入口ノードや中間ノードからの攻撃によって身元が公開されるのを阻止できます。 一方、侵害された出口ノードからのSSL攻撃やその他のフィッシング詐欺に対しては依然として脆弱であるため、警戒する必要があります。

個人データはVPNによって保護されているため、インターネットトラフィックを監視している可能性のあるISPなどの第三者に、Torの使用を知られることはありません。しかし、トラフィックが出口ノードを通過すると、Tor IPアドレスが取得されるため、WebサイトにTorの使用を認識されます。これにより、一部のWebサイト(銀行、Airbnb、Doordash、AppleなどのWebサイト)にブロックされる可能性があります。

Tor over VPNのセットアップは公開されませんが、VPNプロバイダーは実際のIPアドレスを知っているため、100%匿名性を保てるわけではありません(支払い方法を通じて、名前や住所も知られている可能性があります)。VPNにサブスクライブして、VPNプロバイダーに提供する情報を最小限に抑えることができますが、返金保証の対象とならない可能性があることに注意してください。

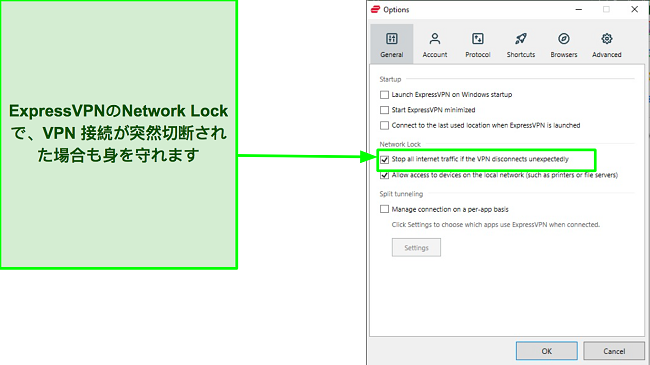

得られるセキュリティのレベルは、利用するVPNによって異なります。キルスイッチがないVPN では、インターネット接続が突然切断された場合にデータがTorノードに漏洩されます。これは、悪意のある出口ノードに接続している場合に危険です。Torでも必然的に接続が遅くなるため、質の低いVPNを利用するとインターネット速度がさらに遅くなります。

Tor over VPNセットアップのセキュリティ上の利点を享受するには、検証済みのノーログポリシーを備えた高速VPNが必要です。その一つはExpressVPNで、そのノーログポリシーは外部監査を受けていて、実世界でも実証されています。 30 日間の返金保証があるので、ExpressVPNをTorでノーリスクで試せ、適していなかったら容易に返金してもらえます。

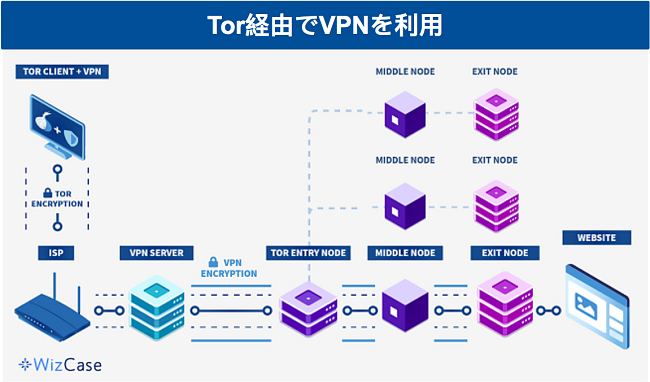

VPN Over Tor

Torに接続してからVPNに接続することもできます。VPN over Tor は Tor over VPN よりも複雑です。なぜなら、まずTor 接続とOpenVPNに対応した適切なVPNを見つけてから、その VPNを利用できるように手動で構成する必要があるためです。

Torの使用中にVPNに接続すると、通常はTorアドレスをブロックするクリアなWeb上のサイトにアクセスできます。また、ブラウジングアクティビティも出口ノードから隠されます。しかし、「.onion」サイトにアクセスすることはできません。また、VPNの前にTorに接続することで、ISP にTor 接続を認識されます。

Torの入口ノードにも実際のIPアドレスを認識されます。VPNはTor IPアドレスのみを確認できても、Tor を使用していることを認識します。これを防ぐには、厳格なノーログポリシーを備えた評判の良いVPNを選んでください。VPN over Tor セットアップに対応したVPNはほんの一握りなので、これは特に注意が必要です。VPN over Tor のセットアップはより複雑なので(そのため、ミスによってIPアドレスが公開されてしまいやすいです)、必要な場合にのみ使用することをおすすめします。

特定の用途にVPN over Torのセットアップが必要な場合は、PrivateVPN は、Torサーバーからの接続に対応した数少ない評判の良いVPNの一つです。PrivateVPNのWebサイトには、OpenVPNを介してTorでセットアップするための方法に関する詳細なガイドがあり、あらゆるサブスクリプションで 30 日間の返金保証を利用できるため、気が変わってお金を無駄になることを心配する必要はありません。

TorにおすすめのVPN – 2024にテスト実施

1. ExpressVPN – 監査済みのノーログポリシーが適用されたTrustServerで、Torの使用中に匿名性を確保可能

主な特徴:

- 105 ヶ国に 3000 台以上のサーバーがあり、あらゆる場所から安全にTorを使用できる

- TrustedServers により、シャットダウンするたびに個人データが確実に消去される

- 最大 8 台のデバイスで同時に接続できるので、あらゆるデバイスでTorを使用できる

- 監査済みのノーログポリシーにより匿名性を100%確保でき、AES-258 暗号化と漏洩防止機能により、Torでプライバシーを完全に保てる

- 30 日間の返金保証があるので、Torでノーリスクで試せる

ExpressVPNのサーバー ネットワーク全体がTrustedServerテクノロジーにより保護されていて、ランダムアクセスメモリ(RAM)でのみ実行されるため、データがハードドライブに書き込まれることはありません。つまり、サーバーを通過するデータが盗難やハッキング、または政府による差し押さえによって公開されることはありません。また、プライバシーポリシーは、外部監査機関、PricewaterhouseCoopers(PWC)により監査されていて、ノーログポリシーが実証されています。

テスト中、速度が一貫して高速でした。Tor接続ではかなり速度低下する傾向があるため、これは重要です。接続速度が大幅に低下することなく、Torに安全にアクセスできました。

接続が不安定な際も、ExpressVPNのキルスイッチであるNetwork Lockによって保護されていることがわかり安心しました。Network Lockにより、VPN接続やインターネット接続が切断された場合もIPアドレスの公開を防げます。これが可能なのは、VPN接続が再確立されるまで、インターネットトラフィックをすべてブロックするためです。

Torを使用する際、ExpressVPN .onionサイトにアクセスしてセットアップし、プライバシーを完全に確保できます。専用のTorサイトから日本語のネイティブアプリをダウンロードできるため、検閲の厳しい地域に住んでいる場合に最適です。専用の.onionサービスがあることから、ExpressVPNサイトにあるあらゆる役立つ情報にTor経由でアクセスできます。

ExpressVPN は、イギリス領バージン諸島に拠点を置いています。イギリス領バージン諸島は厳格なデータ保持禁止法で知られ、国際情報交換条約の管轄外にあります。そのため、確固たる証拠がある場合を除き、裁判所命令を通じてユーザーデータを要求するのが困難です。

捜査官が英領バージン諸島の裁判所命令を取得できたとしても、ExpressVPNサーバーからデータは全く見つかりません。2016 年にロシア大使アンドレイ・カルロフ氏の暗殺を受けて、トルコ当局がExpressVPNサーバーを押収してログを調査した際、何も発見できず、ExpressVPNのサーバーにログを保持しないというコミットメントが実証されました。

他のVPNよりもやや高額ですが、月額 $6.67 にサインアップすると 49 %ディスカウントを得られます( サブスクリプションプラン:15か月 )。また、ExpressVPNには 30 日間の返金保証があるので、Torでノーリスクで試せ、100%満足できなかったら容易に返金してもらえます。実際にライブチャットで返金をリクエストしたところ、容易に手続きが完了し、1週間足らずで銀行口座に返金されました。

ExpressVPNが対応しているデバイス: Windows、MacOS、Linux、Android、ルーターなど

対応プロトコル: Lightway、レイヤー 2 トンネリング プロトコル (L2TP)、OpenVPN (TCP 対 UDP)、インターネット キー エクスチェンジ バージョン 2 (IKEv2)、ポイント ツー ポイント トンネリング プロトコル (PPTP)、WireGuard、セキュア ソケット トンネリング プロトコル (SSTP)

2024更新!ExpressVPNは、期間限定で、1年プランの月額を$6.67に価格を下げました(最大49%節約できます)さらに3か月間無料で利用できます! 期間限定オファーなので、なくなる前に今すぐ入手しましょう。このオファーの詳細については、こちらをご覧ください。

2. CyberGhost – NoSpyサーバーで、Tor接続中にセキュリティを最大限に確保可能

主な特徴:

- 100 ヶ国に 11.676 台以上のサーバーがあり、Torにアクセスするためのオプションが数多くある

- NoSpyサーバーで、Torの閲覧中に監視をさらに防げる

- 7 台のデバイスを同時に保護でき、手軽にTorにアクセスできる

- AES 256 ビット暗号化と4つのVPNプロトコルがあり、Tor閲覧のニーズに応じて選択できる

- 寛大な 45 日間の返金保証があり、Torでノーリスクで試せる

軍用グレードの256ビット暗号化と実践的なハードウェアメンテナンスを組み合わせたCyberGhost独自のNoSpyサーバーは、Torに最適です。NoSpyサーバーはルーマニアにあり(5アイズと14アイズの管轄外)、ハードウェア攻撃に耐えるようにデザインされています。NoSpyサーバーのプレミアムハードウェアでは、トレントなどの高帯域幅アクティビティでも高速接続を得られます。

接続速度も、CyberGhostの強みの一つです、大幅に速度低下することなくTor を閲覧できました。もちろん、Torを使用すると通常のブラウザでインターネットを閲覧するよりも減速しますが、実質的にTorを使用できない他の VPN とは異なり、CyberGhostの日本語のネイティブアプリでは、比較的容易にサイトを閲覧できます。最寄りのサーバーに接続するとより高速でした。

CyberGhost は、4種類のVPN プロトコルも備えています。OpenVPNはセキュリティを確保するうえで最適で、IKEv2では最寄りのサーバーに接続する際に高速接続を得られます。WireGuardは新しいオープンソース プロトコルで、より使いやすく高速接続を得られます。最後に、L2TP/IPSecプロトコルは中間者攻撃に対して非常に効果的です。

CyberGhostでは3ヶ月ごとに透明性レポートが公開されていて、そこには法的要求、インフラストラクチャの統計、悪質なアクティビティのフラグが詳述されています。これは良いことですが、メールアドレス、支払い情報、Cookieの設定などのデータを記録されることに注意してください。しかし幸い、こうした情報をオンラインアクティビティに関連付けることはできません。

CyberGhostはNoSpy サーバーと高速接続により、Tor におすすめです。寛大な 45 日間の返金保証があるためお得で、月額わずか $2.19 でCyberGhostをTorで試せます。( 2年間のサブスクリプションの場合さらに2か月の無料 )。気が変わった場合は返金してもらえす。実際にライブチャットを通じて返金をリクエストしたところ、すぐに口座に返金され、返金手続きは5分足らずで完了しました。

CyberGhostが対応しているデバイス: Windows、Linux、MacOS、Android

対応プロトコル: OpenVPN (TCP vs. UDP)、IKEv2、WireGuard、レイヤー ツー トンネリング プロトコル (L2TP) / IPSec

2024 更新!CyberGhostを月額$2.03からサブスクライブでき、2年プランでさらに4ヶ月間無料で利用できます(最大84%節約可能)。期間限定オファーなので、なくなる前に今すぐ入手しましょう。このオファーの詳細については、こちらをご覧ください。

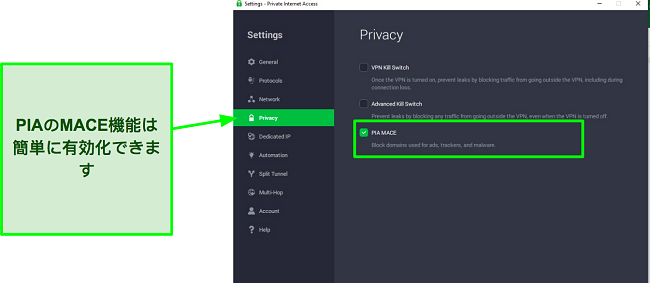

3. Private Internet Access – MACE機能により、Torで広告、トラッカー、マルウェアから保護可能

主な特徴:

- 91 ヶ国に 35000 台以上のサーバーがあり、あらゆる場所からTorにアクセスできる

- 組み込みの広告、トラッカー、マルウェア機能(MACE)により、Tor使用中に身を守れる

- 無制限 台のデバイスから同時にTorにアクセスできる

- 軍用グレードの暗号化とノーログポリシーにより、Tor の閲覧アクティビティの公開を防げる

- 30 日間の返金保証があり、じっくり時間をかけてノーリスクで試せる

Private Internet Access(PIA)に強力な機能を備えたMACEがあり、この独自の広告ブロッカーで、、広告、トラッカー、マルウェアから身を守れます。これは、特にダークWebなどの危険なサイトをナビゲートしている場合に便利です。

しかし様々なPIAサーバーを試したところ、速度が不安定でした。 接続しているサーバーとの距離によって速度が変わることがあり、アメリカのサーバーではTorサイトの読み込みが高速で(アメリカの近くでテストしました)、オーストラリアのサーバーでTorを閲覧した際は速度低下し、ファイルのダウンロードがほぼ不可能でした。

無制限 台のデバイスで同時に接続でき、日本語のネイティブアプリで、自宅にあるデバイスをすべて保護できます。 同時接続台数が多いことから、現在月額が最も安価なVPNに一つです。

PIA には明確なノーログポリシーがあり、個人情報を保存または共有されることはありません。侵入型の監視法で知られるアメリカに拠点を置いていますが、ユーザーデータを要求された際、データが保存されていないことが明らかになったことから、依然として、最高のノーログVPNの一つであるといえます。

ExpressVPNやCyberGhostよりも安価で、月額 $2.03 で利用できます( 2年間のサブスクリプションの場合さらに2か月の無料 )。ただし、これには代償が伴い、速度が遅いためTorに適しているとはいえません。

それでも、 30 日間の返金保証があるのでPIAをTorでノーリスクで試せます。じっくり時間をかけてTor でいかに機能するかを確かめられ、適していなかったら全額返金してもらえます。実際にライブ チャットを通じて返金をリクエストしたところ、迅速かつ簡単に手続きが完了し、1週間足らずで口座に返金されました。

PIAが対応しているデバイス: Windows、Linux、MacOS、Android

対応プロトコル: WireGuard、OpenVPN

容易なステップガイド: あらゆるデバイスにTorをインストールするには

Windows/macOS

- VPNをダウンロードおよびインストールします。必ずExpressVPNなどの実証済みのノーログポリシーがあるVPNを選んでください。EcpressVPNのプライバシー ポリシーは外部監査を受けていて、Torアクティビティが一切記録されません。インストールしたら、サーバーに接続します。

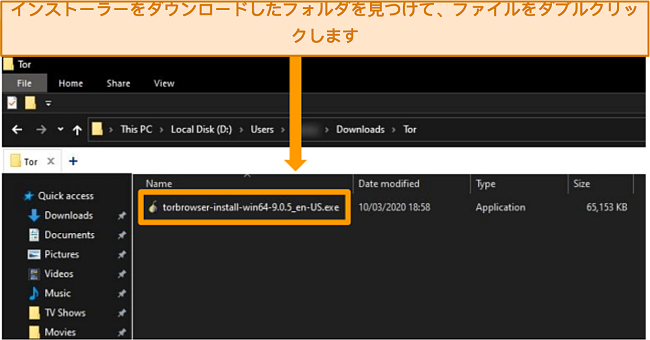

- Torをダウンロードします。必ず公式サイトからTorをダウンロードしてください。

![]()

- インストーラーを見つけます。Windowsの場合、ファイルをダウンロードしたフォルダに移動し、インストーラーを開きます。macOS では、このファイルを「アプリケーション」フォルダにドラッグします。

![]()

- セットアップ言語を選択して、[次へ]をクリックします.

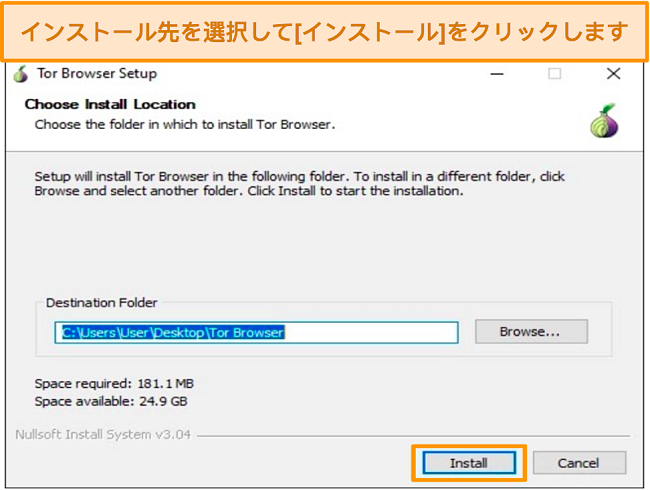

- インストール場所を選択して、[インストール]をクリックします。

![]()

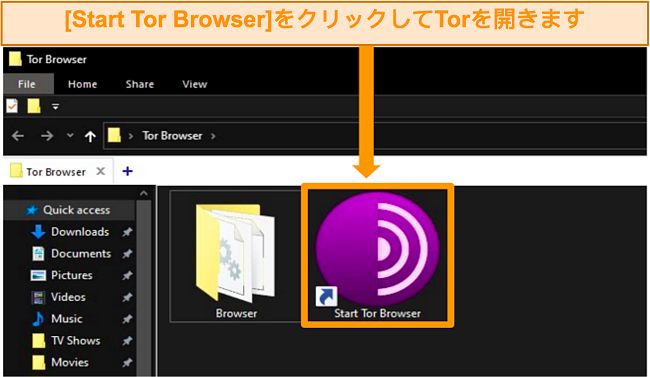

- Torがインストールされているフォルダにアクセスします。[Start Tor Browserをダブルクリックして、安全かつ匿名でWeb閲覧しましょう!

![]()

Linux

- VPNをダウンロードします。何からすればよいかわからない場合は、ExpressVPNのLinux用ネイティブアプリを試しましょう。詳細なインストールガイドがあります。

- Torの公式サイトにアクセスして、Linux用の.tar.xzファイルをダウンロードします。

- ファイルを右クリックしてから[ここに抽出]をクリックします。

- 新しく抽出されたTorブラウザディレクトリに移動し、[start-tor-browser.desktop]を右クリックします。 [プロパティ]または[設定]を開きます。 [ファイルをプログラムとして実行することを許可する]([]実行]のすぐ隣)にチェックを入れて、シェルスクリプトを実行します。

- Torブラウザアイコンをダブルクリックします。これで、安全かつ匿名で閲覧できます。

Android

- VPN をインストールします。Android用のVPNをまだお持ちでない場合は容易にインストール可能なExpressVPNのネイティブアプリを試しましょう。

- Torをダウンロードします。公式サイトにアクセスして.apkファイルをダウンロードするか、アプリストアで公式アプリのリンクに従ってください。

- [インストール]をクリックします。インストールが完了したら、[接続]をクリックします。これでAndroidフォンで匿名でWeb閲覧できます。

注意: 閲覧する前に、Tor CheckのWebサイトにアクセスして、Torに接続されているかを確認してください。接続されたことを確認するメッセージが表示されたら、問題ありません。

2024年にTorとダークWebに安全にアクセスするためのその他のヒント

信頼性のあるVPNを利用してIPアドレスを保護する以外にも、Torで安全を確保するためにできることがいくつかあります。

個人情報の公開を防ぐ

Onion Networkは、インターネットのいわば西部開拓時代です。 匿名性が高いということはより自由であることを意味しますが、あらゆる場面で危険が伴います。しっかりと自らの身を守り、いかなる状況においても、本名、実際のメールアドレス、ソーシャルメディアアカウントへのリンク、携帯電話番号などの個人を特定できる情報をダークWeb上で共有しないでください。

オペレーティングシステムを変更する

テクノロジーに精通している場合、Linuxやその他のLinuxディストリビューションで Tor を使用することが多いです。Linux は、WindowsやMACとは異なり、オープンソースで、専門知識があれば誰でもLinuxのコードを調べることができます。これは、プライバシーを重視する場合に非常に適しています。LinuxでTorを使用するなら、ExpressVPNはLinux、Debian、Fedora、Arch などの他のディストリビューションで簡単にセットアップできます。ExpressVPNのWebサイトでステップバイステップのインストールガイドを入手できるので、非常に便利です。

Tor 用の最も効果的なLinux ディストリビューションの 一つは、Tails とも呼ばれるThe Amnesic Incognito Live Systemです。Tails は、USBスティックやCDにインストールして直接使用できます。Tails をシャットダウンするたびに、Web閲覧アクティビティと履歴が完全に消去されます。Tails はパソコンのハードディスクを使用しないため、データを記憶したり書き留めたりすることはありません。TailsのデフォルトのブラウザはTorです。

デバイスとブラウザを更新する

使用しているデバイスにかかわりなく、更新プログラム(特にセキュリティパッチ)が利用可能になったら実行することが重要です。セキュリティパッチは、OSで見つかった差し迫った脆弱性に対処するようにデザインされています。ダークWeb 上のこうした脆弱性を狙われていて、デバイスにパッチが適用されていない場合、攻撃に対して無防備です。Torプロジェクトは常にバグやプライバシーの問題に対処しているため、アップデートがリリースされたらすぐにインストールすることが重要です。

JavaScriptを無効にする

JavaScript、Flash、Javaなどのアクティブコンテンツは、ユーザーを追跡、識別、フィンガープリンティングするようにデザインされています。完全な匿名性を確保するには、Torの使用中にJavaScriptやその他のアクティブコンテンツが無効になっていることを確認してください。さらにセキュリティを強化するには、PIAのMACE機能を試しましょう。MACEで、セキュリティの隙をすり抜ける可能性のあるトラッカーやマルウェアをキャッチしてブロックできます。

重要: 個人を特定できる情報を漏らさないように注意してください。これには、個人用のメールアドレス、銀行口座に関係のある情報、Web上の他の場所で使用しているユーザー名が含まれます。

よくあるご質問: Torについて知っておくべきこと

Torの使用は合法ですか?

一部の国では、Torの使用は完全に違法です。中国ではTorの使用が禁止されていて、イラン、サウジアラビア、ベネズエラなどでは、テクノロジーを用いてTorへのアクセスのブロックが試みられています。こうした国に住んでいる場合は、Torをデバイスにインストールする前に、必ずリスクについて完全に理解しておきましょう。

Torは安全にダウンロードできますか?

はい、公式 Web サイトからブラウザバンドルをダウンロードする限り、Torを安全にダウンロードできます。ハッカーがミラーサイトをセットアップすることで知られています。こうしたサイトのいずれかからアプリをダウンロードすると、ログイン情報やその他の機密情報を収集するようにデザインされたトロイの木馬がデバイスに感染します。

Tor over VPNで、感染したバージョンを誤ってダウンロードしてしまった場合でも、オンラインアクティビティの公開を防げます。CyberGhostなどのマルウェア検出機能を備えたVPNを利用することで公開を防げますが、公式Torの使用を確認するための唯一の方法は、ブラウザの署名を確認することです。TorのWebサイトにこの手順が詳細に記載されています。

Tor で追跡されますか?

残念ながら追跡されます。入口ノードが侵害されると、Torでのセキュリティに大きな問題が生じます。これは、入口ノードは IP アドレスにかかわっているためで、ISPにTor 接続を認識されます。ExpressVPNなどのノーログポリシーがあるVPNをダウンロードすることで、こうした脅威から身を守れます。ExpressVPNでは、サーバーのいずれかを介してトラフィックがルーティングされ、実際のIPアドレスの公開を防げるため、ISPにTorの使用を認識されることはありません。

Torでハッキングされますか?

はい – Tor の使用中、ハッカーは個人データ(さらにはデバイスのリモートコントロール)にアクセスすることができます。出口ノードが侵害されると、Torで大きな脅威が生じます。これは、ハッカーが特定のサイト(仮想通貨のWebサイトなど)に向かうトラフィックを「探し」、ユーザー情報とパスワードを盗むようにデザインされた偽のサイトのページに置き換えることで生じます。WebサイトやTorのミラーサイトから誤ってマルウェアをダウンロードすると、ランサムウェア攻撃に遭う可能性もあります。

PIAなどのマルウェアブロッカーがあるVPNを利用することで感染を事前に検出して防止できますが、これを防ぐ最善の方法は、最初から疑わしいファイルをダウンロードしないことです。

Tor を使用する際に身を守るにはどうすればよいですか?

事実、非常に容易に身を守れます。常に信頼性のあるVPNを利用し、身元を知られる可能性のある情報を決して共有したり開いたりしないでください。また、Flash Playerを無効にして、アドオンをインストールせず、Torのセキュリティレベルを「より安全」に設定することをお勧めします(これにより JavaScript が無効になります)。

Torが遅いのはなぜですか?

これは正常で、Torではトラフィックが異なる場所にある複数のノードを介して送信されるため、速度低下します。そのため、事前にVPNに接続している場合、高速VPNを選ぶことが重要です。Torだけで速度低下するので、低速のVPNを利用するとTorが使えなくなります。

デバイスからTorをアンインストールするにはどうすればよいですか?

Windows、MacやLinux (オンライン プライバシーを保護したいなら、Torの代わりとなるものを検討してください )から容易にTorを削除できます。WindowsやLinuxでは、保存した場所からTorブラウザのフォルダを削除するだけです。 Mac の場合は、ブラウザのフォルダを手動で削除するか、サードパーティのアプリを使用して Tor を削除できます。

Torを手動で削除する:

- [ファインダー]に移動し、左側のメニューで[アプリケーション]を開き、Tor ブラウザアプリをゴミ箱にドラッグします。

- [ファインダー]を開いたままにして、画面メニューの上部にある[移動]をクリックします。 [フォルダへ移動] をクリックし、「~Library」と入力して[移動]をクリックします。

- [Application Support]、[キャッシュ]、[Containers]フォルダ内のTorフォルダをすべて削除します。

無料アプリを利用して不要なアプリをMacから削除する場合は、App Cleaner & Uninstaller ProまたはCleanMyMac X がおすすめです。

Torの代わりとなるものはありますか?

Tor over VPNセットアップは、匿名でWeb閲覧するための最良のオプションですが、他にも手段があります。以下は最もよく知られている手段です:

- Freenet – Freenet は、P2P通信プラットフォームで、ユーザーが帯域幅とディスク容量をネットワークに提供します。最もユニークな機能は、信頼できる人とのみ接続できる「ダークネット」です。

- Java Anon Proxy – Java Anon Proxy(JonDonymとも呼ばれます)はオープンソースのプロキシネットワークで、ユーザーのデータストリームを混同させてトラフィックを匿名化します。JonDonym サーバーは、政府の令状の影響を受けやすくなっています。

- I2P – Invisible Internet Project(I2P)は、無料のオープンソースのP2Pネットワークです。IPアドレスが一目瞭然ですが、ネットワーク内でのアクティビティを正確に知されることはありません。

- GNUnet – P2Pファイル共有ネットワークで、大規模なグループである利点を活用して、グループに関連付けられているユーザーの IDアドレスを混同させます。

上記は完成されたツールですが、いずれも機能しない場合は、以下にある開発中のプロジェクトのいずれかを試すことができます:

- Aqua/Herd – VoIP(ボイス オーバー インターネット プロトコル)を匿名化するようにデザインされています。

- Vuvuzela/Alpenhorn – 匿名性を保ち、暗号化され、メタデータが添付されていません。

- Dissent – Torよりも安全な暗号アルゴリズムが使用されていますが、非常に遅いため、現在のプロトタイプはブログでのみ機能します。

- Riffle – Torの弱点、特にファイル共有を補う匿名ネットワークです。

- Riposte – マイクロブログ用の匿名ブロードキャストメッセージングツールです。

最高のTorプロジェクトはどれですか?

からなる非営利団体で、インターネットへの検閲されていないプライベートな経路をあらゆる人に提供することに情熱を注いでいます。 以下は、組織が取り組んできたプロジェクトの一部です:

- Tor Browser – Tor Browserはおそらくもっとも有名なTorプロジェクトです。2002 年に正式にリリースされ、世界中の政府や企業の監視に対して役立ちます。

- Orbot – Orbotは、Androidフォンからのあらゆるトラフィックを暗号化できる無料のAndroidです。Orbot を最大限に活用するには、身元情報にかかわるアプリ(ソーシャルメディアアプリなど)をすべて無効にする必要があることに注意してください。

- Orfox – Androidデバイス専用にデザインされたシンプルなブラウザで、匿名で Web閲覧するには最適ですが、他のアプリを使用している間はデバイスを保護できません。

- Tails – Tailsは、フラッシュドライブやCDから使用できるポータブルオペレーティングシステムです。ハードディスクには何も書き込まず、匿名を維持するようにデザインされた一連のアプリケーション(Tor Browserを含む)が付属されています。

- Whonix – Torですが、シンプルなオペレーティングシステムです。匿名性を確保し、Torのサーバーネットワークを介して接続をすべてルーティングし、複数の構成として実行できます。

- Arm – Anonymizing Relay Monitorとも呼ばれ、コマンドラインベースのモニター設定で現在のリレーに関するリアルタイム情報を簡単に監視できます。

- Weather – Weatherでは、天気予報を知る代わりに、リレーオペレーターにサブスクライブしてアクセスできるため、リレーに到達不可能な際に通知を受け取ることができます。

- Atlas – Torのリレーのステータスに関する情報を持つシンプルなTor アプリケーションで、リストされたリレーの広範な概要または特定のリレーの詳細なレポートを提供します。

- Shadow – Torの離散イベントシミュレータとして機能するオープンソースソフトウェアです。

- Pluggable Transports – データストリームがどのように表示されるかがわかります。データの公開を防ぎ、Torトラフィックの見た目を変更して、Tor以外のデータとして表示します。

- Stem – 開発者がTorで正常に動作するプログラムを作成するために使用するライブラリで、Armプロジェクトの作成に使用されていました。

- Bine – Torクライアントとサーバーにアクセスして埋め込み作業を行う開発者向けのライブラリです。

- OONI – 記事またはデータが検閲されているかどうかを提供する比較ツールで、良好な結果が保存されていて、それを保護されていない暗号化されていない結果と比較し、相違点と検閲の証拠を示します。

- TorBirdy – Mozilla Thunderbirdの拡張機能で、Torネットワーク上でMozilla Thunderbirdを動作させます。

- Onionoo – The Onion Networkの現在のステータスに関する情報があるWeb ベースのプロトコルで、こうした情報は読み取るためのものではなく、AtlasやTor2Web などのアプリケーションにフィードされます。

- OnionScan – Onionサービスオペレーターが、Torの場所が非表示になっているサービスのセキュリティ問題を見つけて修正するのに役立つツールです。

Tor Over VPN で、オンライン上で匿名性を最大限に確保しましょう

Torは匿名でインターネットにアクセスするうえで優れていますが、独自の脆弱性があります。悪意のあるサードパーティは、匿名化を解除し、IPアドレスを通じてスパイするための入口ノードなど、多数のノードを運用しています。そのためExpressVPNの利用がおすすめで、TorからIP アドレスを隠し、セキュリティを強化できるため、匿名性を保てます。

しかしこれを鵜呑みにする必要はありません。ExpressVPNをTorで試せます。あらゆるプランに 30 日間の返金保証があるので、ノーリスクで試せ、適していなかったら容易に返金してもらえます。

コメントする

キャンセル